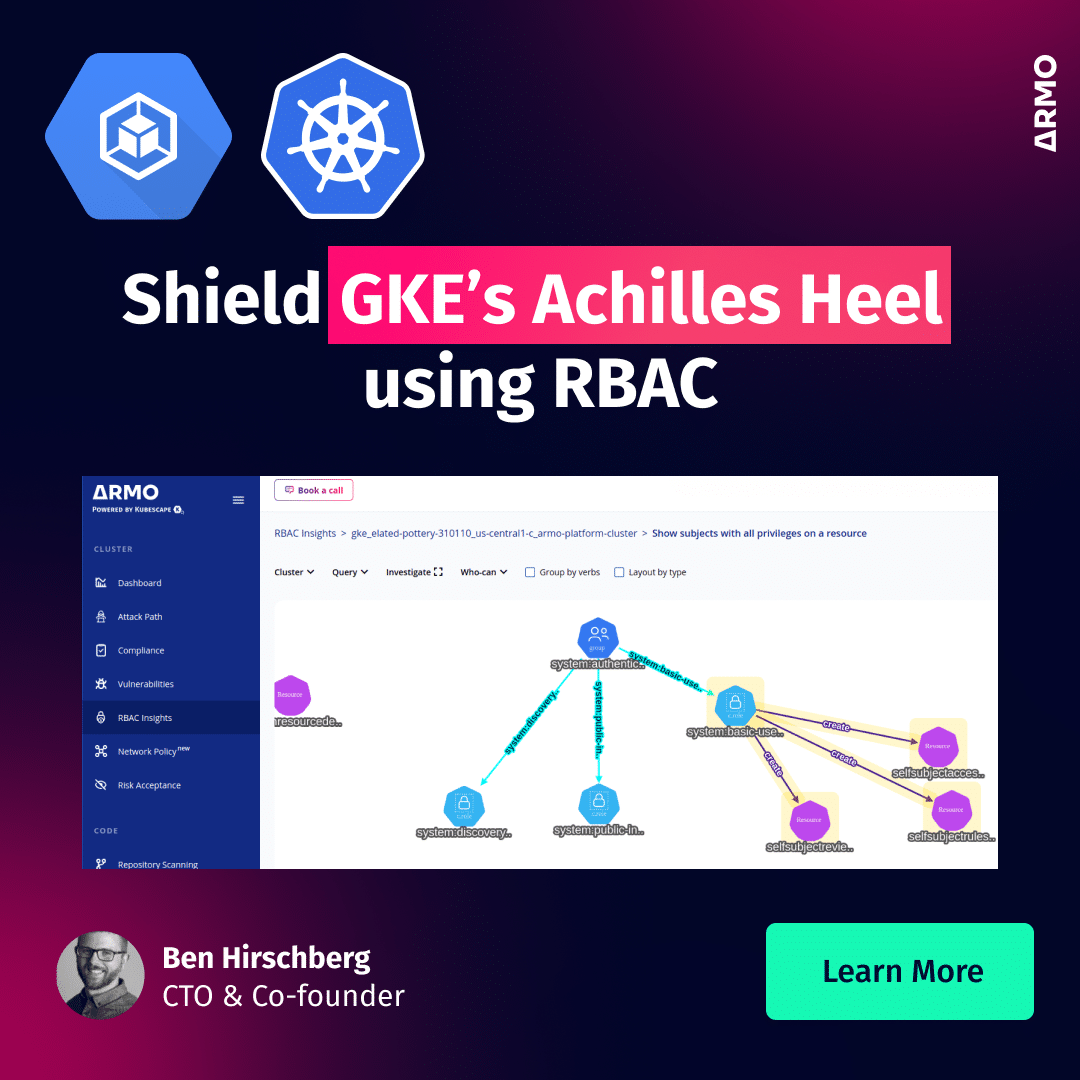

¿Usas GKE (Kubernetes en Google)? Tus clusters pueden estar abiertos a cualquier usuario de Google 🚨

Ojo con el grupo system:authenticated en GKE, que incluye a todas las cuentas de Google, incluidas las tuyas. Esto abre tu cluster a básicamente cualquier usuario autenticado en cualquier servicio Google.

Recomendaciones

Para evitarlo, ten cuidado con los permisos que le das a ese grupo. En particular, no le des permiso para crear o administrar recursos críticos.

También puedes usar herramientas de supervisión y auditoría para detectar cualquier cambio no deseado en permisos, accesos, credenciales, etc.

Recomendaciones específicas

- Si utilizas RBAC, chequea permisos que tiene el grupo.

- Asegúrate de que solo los usuarios que lo necesitan tengan acceso a los recursos que necesitan.

- Implementa un proceso de supervisión y auditoría para detectar vulnerabilidades y configuraciones erróneas, que sean compatibles con tu flujo de trabajo y tus equipos.

Esta característica de GKE es intencionada y no es una vulnerabilidad, por eso, es importante que los usuarios de GKE administren meticulosamente sus permisos RBAC para evitar problemas.

Fuente

Continuar leyendo:

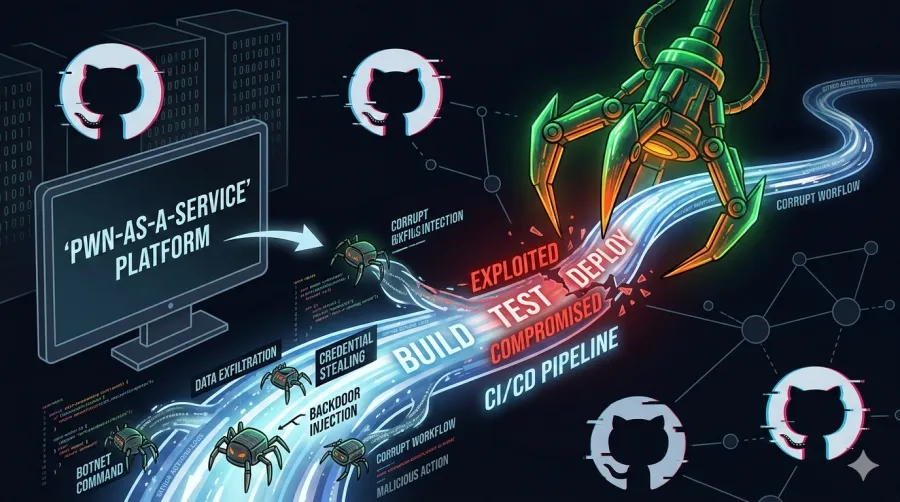

Vulnerabilidad alta en GitHub Actions: hackerbot-claw usa tu CI/CD como una plataforma de "pwn-as-a-service"

Una campaña de ataque autónoma, rastreada como "hackerbot-claw", está acechando actualmente repositorios públicos. ¿Su misión? Encontrar workflows de GitHub Actions inseguros y convertirlos en puertas de enlace para la ejecución de código arbitrario y la exfiltración de credenciales.

Leer más →

Anthropic es "baneada" por el Pentágono en medio de "disputa ética" sobre uso de IA en guerra y vigilancia social

Por ejemplo, potencialmente un dron podría "decidir" atacarte ahora mismo, con o sin orden humana. Si, a ti.